Povestea în care Richard Clarke se învârte are tot suspansul unui thriller geopolitic postmodern. Povestea implică un cyberworm fantomatic creat pentru a ataca centrifugile nucleare ale unei națiuni necinstite - care apoi evadează din țara țintă, replicându-se în mii de computere din întreaga lume. S-ar putea să vă pândească în ale voastre chiar acum. Inofensiv inactiv ... sau așteaptă alte comenzi.

Continut Asemanator

- Riscuri și ghicitori

O poveste grozavă, nu? De fapt, viermele computerului care se schimbă la nivel mondial „malware-ul armat” numit Stuxnet este foarte real. Se pare că a fost lansat la mijlocul anului 2009, a adus daune grozave programului nuclear iranian în 2010 și apoi s-a răspândit în calculatoarele din întreaga lume. Este posibil ca Stuxnet să fi evitat o conflagrație nucleară prin diminuarea percepției Israelului de a avea nevoie de un atac iminent asupra Iranului. Și totuși s-ar putea sfârși începând într-o zi curând, dacă replicările sale sunt manipulate rău intenționat. Și în centrul poveștii este un mister: Cine a făcut și a lansat Stuxnet în primul rând?

Richard Clarke îmi spune că știe răspunsul.

Clarke, care a servit trei președinți ca țar de combatere a terorismului, operează acum o consultanță de securitate cibernetică numită Good Harbour, situată într-unul din acele turnuri de birou anonime din Arlington, Virginia, care triangulează Pentagonul și Capitoliul în mai multe moduri. Venisem să-i vorbesc despre ce s-a făcut de la alarma urgentă pe care o sunase în recenta sa carte, Cyber War . Argumentul central al cărții este că, în timp ce Statele Unite au dezvoltat capacitatea de a efectua o cibernetică ofensivă, nu avem practic nicio apărare împotriva atacurilor cibernetice pe care el spune că ne vizează acum și va fi în viitor.

Avertismentele lui Richard Clarke pot părea excesiv de dramatice până când vă amintiți că el a fost bărbatul, în septembrie 2001, care a încercat să facă ca Casa Albă să acționeze cu avertismentele sale că Al Qaeda pregătea un atac spectaculos pe pământul american.

Clarke a prezentat ulterior o scuză faimoasă poporului american în mărturia sa la Comisia din 11 septembrie: „Guvernul tău te-a eșuat”.

Clarke vrea acum să ne avertizeze urgent că suntem nereușiți din nou, fiind lăsați fără apărare împotriva unui cyberattack care ar putea da jos întreaga infrastructură electronică a țării noastre, inclusiv rețeaua electrică, serviciile bancare și telecomunicații și chiar sistemul nostru de comandă militar.

„Suntem ca națiune care trăiește în negare cu privire la pericolul în care ne aflăm?”, L-am întrebat pe Clarke în timp ce stăteam pe o masă de conferință din suita lui de birou.

„Cred că trăim în lumea non-răspunsului. Unde știi că există o problemă, dar nu faci nimic în acest sens. Dacă aceasta este negarea, atunci aceasta este negarea. "

În timp ce Clarke stătea lângă o fereastră care introduce capsule de cafea într-o mașină Nespresso, mi-a fost amintită de deschiderea unuia dintre marile filme de spionaj din toate timpurile, Funeral din Berlin, în care Michael Caine a tăcut, tocmai, își macină și își face cafeaua de dimineață. . Java de înaltă tehnologie pare să meargă cu treaba.

Dar a spune că Clarke era un spion nu-i face dreptate. El a fost un meta-spion, un maestru al contraspionajului, un contratimp al terorismului, nodul central unde s-au convergut în cele din urmă toate informațiile cele mai secrete, furate, criptate de securitate, adunate de rețelele noastre de informații umane, electronice și satelite. Clarke a fost probabil în siguranță la fel de mult „deasupra secretului” - inteligență de spionaj de calitate ca oricine de la Langley, NSA sau Casa Albă. Așa că am fost intrigat când a ales să-mi vorbească despre misterele lui Stuxnet.

„Imaginea pe care o pictați în cartea dvs.”, i-am spus lui Clarke, „este dintr-o SUA total vulnerabilă la cyberattack. Dar nu există nicio apărare, există, într-adevăr? ”Există miliarde de portaluri, trape, „ exploate ”, așa cum le numesc băieții din cibersecuritate, gata să fie hackate.

"Nu există astăzi", este de acord. Mai rău, continuă el, consecințele catastrofale pot rezulta din folosirea cyberoffensei noastre fără a avea o cyberdefense: lovitură, răzbunare dincolo de imaginațiile noastre.

„Guvernul Statelor Unite este implicat în spionaj împotriva altor guverne”, spune el cu încetare. „Cu toate acestea, există o diferență mare între tipul de ciberspionaj pe care îl face guvernul Statelor Unite și China. Guvernul Statelor Unite nu-și pune capul în Airbus și oferă Airbus secretele lui Boeing [mulți cred că hackerii chinezi i-au dat lui Boeing secrete Airbus]. Nu ne piratăm într-o companie chineză de computere precum Huawei și nu oferim secretele tehnologiei Huawei concurentului lor american Cisco. [Și el consideră că Microsoft a fost o victimă a unui joc cyber con cyber.] Nu facem asta. "

„Ce facem atunci?”

„Ne interacționăm în guverne străine și colectăm informațiile din rețelele lor. Același tip de informații pe care un agent CIA pe vremuri ar încerca să-l cumpere de la un spion. ”

- Deci vorbești despre chestii diplomatice?

„Lucruri diplomatice, militare, dar nu de concurenți comerciali”.

În timp ce Clarke a continuat, a dezvăluit credința că suntem angajați într-un mod foarte diferit, foarte dramatic, de a folosi capacitatea noastră cyberoffense - povestea legendarului cyberworm, Stuxnet.

Stuxnet este o fantomă digitală, nenumărate linii de cod elaborate cu un geniu atât de mare, încât a reușit să se îndrepte spre instalația Iranului de îmbogățire a combustibilului nuclear din Natanz, Iran, unde centrifugele cu gaz se învârt ca niște dervișuri învolburate, care separă izotopii de uraniu-235 de grad bombă cu atât mai abundentă U-238. Stuxnet a preluat comenzile mașinii care rulează centrifugile și, într-o operație delicată, invizibilă, a desincronizat viteza cu care centrifugele au învârtit, determinând aproape o mie de dintre ele să se prindă, să se prăbușească și să se autodistruge. Instalația Natanz a fost închisă temporar, iar încercarea Iranului de a obține suficient U-235 pentru a construi o armă nucleară a fost întârziată de ceea ce estimează experții luni sau chiar ani.

Întrebarea cine a făcut Stuxnet și cine l-a vizat pe Natanz este încă un mister mult dezbătut în comunitatea IT și spionaj. Însă, de la început, principalul suspect a fost Israel, despre care se știe că este deschis să folosească tactici neconvenționale pentru a se apăra de ceea ce privește ca o amenințare existențială. The New York Time s-a publicat o poveste care a indicat cooperarea SUA-israeliană pe Stuxnet, dar cu rolul Israelului subliniat de afirmația că un dosar îngropat în viermele Stuxnet conținea o referire indirectă la „Esther”, eroina biblică în lupta împotriva persanii genocid.

Oare israelienii ar fi fost suficient de prosti ca să lase o semnătură atât de flagrantă a autorității lor? Armele cibernetice sunt de obicei curățate de orice semne de identificare - echivalentul virtual al „bombei fără adresă de retur” a teroristului - deci nu există un loc sigur în care să provoace consecințe de represalii. De ce și-ar pune Israel semnătura pe un cibervirus?

Pe de altă parte, semnatura a fost o încercare de a-i încadra pe israelieni? Pe de altă parte, era posibil ca israelienii să fi plantat-o într-adevăr în speranța că va duce la concluzia că altcineva ar fi construit-o și încearcă să o fixeze pe ei?

Când aveți de-a face cu spionajul virtual, nu există cu adevărat nicio modalitate de a ști cu siguranță cine a făcut ce.

Doar dacă nu ești Richard Clarke.

"Cred că este destul de clar că guvernul Statelor Unite a făcut atacul Stuxnet", a spus el calm.

Aceasta este o afirmație destul de uimitoare a cuiva din poziția sa.

„Singur sau cu Israel?” Am întrebat.

„Cred că a existat un rol minor în Israel. Israel ar fi putut furniza un test-test, de exemplu. Dar cred că guvernul american a făcut atacul și cred că atacul a dovedit ceea ce spuneam în carte [care a apărut înainte de a fi cunoscut atacul], care este că puteți provoca dispozitive reale - hardware real din lume, în spațiul real, nu în spațiul cibernetic - pentru a exploda ”.

Clarke nu iese imediat și spune că am comis un act de război nedeclarat?

„Dacă am intrat cu o dronă și am scos o mie de centrifuge, acesta este un act de război”, am spus. „Dar dacă intrăm cu Stuxnet și eliminăm o mie de centrifugale, ce e asta?”

- Ei bine, a răspuns Clarke uniform, este o acțiune ascunsă. Iar guvernul SUA s-a angajat, încă de la sfârșitul celui de-al doilea război mondial, până atunci, în acțiuni ascunse. Dacă guvernul Statelor Unite a făcut Stuxnet, a fost în cadrul unei acțiuni ascunse, cred, emis de președinte sub puterile sale în temeiul Legii privind informațiile. Acum când este un act de război un act de război și când este o acțiune ascunsă?

„Aceasta este o problemă juridică. În dreptul SUA, este o acțiune ascunsă când președintele spune că este o acțiune ascunsă. Cred că dacă sunteți la sfârșitul primitor al acțiunii ascunse, este un act de război. ”

Când am trimis un e-mail la Casa Albă pentru comentarii, am primit acest răspuns: „Probabil sunteți conștienți că nu comentăm chestiuni de informații clasificate.” Nu este o negare. Dar cu siguranță nu este o confirmare. Deci, pe ce își bazează Clarke concluzia?

Clarke spune că unul dintre motivele pentru a crede atacul Stuxnet a fost făcut în SUA, „a fost că a avut foarte multă impresie că a fost scris de sau guvernat de o echipă de avocați din Washington”.

„Ce te face să spui asta?” Am întrebat.

„Ei bine, în primul rând, am participat la o mulțime de întâlniri cu avocații de la Washington [guvern / Pentagon / CIA / NSA] care au prezentat propuneri de acțiuni ascunse. Și știu ce fac avocații.

„Juriștii doresc să se asigure că limitează foarte mult efectele acțiunii. Pentru a nu exista daune colaterale. ”El se referă la preocupările legale cu privire la Legea conflictelor armate, un cod internațional conceput pentru a reduce la minimum victimele civile pe care avocații guvernului american încearcă să le urmeze în majoritatea cazurilor.

Clarke ilustrează umblându-mă prin felul în care Stuxnet a dat jos centrifugile iraniene.

„Ce face acest lucru incredibil Stuxnet? De îndată ce intră în rețea și se trezește, verifică că este în rețeaua potrivită spunând: „Sunt într-o rețea care rulează un sistem de control software SCADA [Control de Supraveghere și Achiziție de Date]?” 'Da.' A doua întrebare: „Funcționează Siemens [producătorul german de control al fabricii iraniene]?” 'Da.' A treia întrebare: „Rulează Siemens 7 [un gen de pachet de control software]?” 'Da.' A patra întrebare: „Acest software contactează un motor electric realizat de una dintre cele două companii?”, Se oprește.

„Ei bine, dacă răspunsul la asta a fost„ da ”, ar putea fi un singur loc. Natanz.“

„Cu toate acestea, există rapoarte că s-a dezlănțuit”, am spus, rapoarte despre viermi Stuxnet care apar în toată lumea cibernetică. La care Clarke are un răspuns fascinant:

„S-a dezlănțuit pentru că a existat o greșeală”, spune el. „Mi-e clar că avocații au trecut de el și i-au dat ceea ce se numește, în domeniul IT, un TTL”.

"Ce e aia?"

„Dacă ai văzut Blade Runner [în care androizilor inteligenței artificiale li se oferea o durată de viață limitată - un„ timp pentru a muri ”], este un„ Timp de a trăi ”.„ Faceți treaba, vă sinucideți și dispăruți. Nu mai există daune, garanții sau altfel.

„Așa că a existat un TTL încorporat în Stuxnet”, spune el [pentru a evita încălcarea dreptului internațional împotriva daunelor colaterale, să spunem rețelei electrice iraniene]. Și cumva nu a funcționat. ”

- De ce nu ar fi funcționat?

„TTL funcționează în afara unei date pe computer. Ei bine, dacă vă aflați în China, Iran sau într-un loc unde folosiți software bootleg pentru care nu ați plătit, este posibil ca data de pe computer să fie în 1998 sau ceva similar, deoarece altfel software-ul TTL de 30 de zile bootleg ar expira.

„Deci, asta este o teorie”, continuă Clarke. „În orice caz, ai dreptate, a ieșit. Și a circulat în întreaga lume și a infectat o mulțime de lucruri, dar nu a făcut niciun rău, deoarece de fiecare dată când se trezea într-un computer, își punea acele patru întrebări. Cu excepția cazului în care rulați centrifuge nucleare cu uraniu, nu avea să vă doară. ”

- Deci nu mai este o amenințare?

„Dar acum îl aveți și, dacă sunteți un computer, îl puteți elimina și puteți spune:„ Oh, hai să schimbăm asta aici, hai să schimbăm asta acolo ”. Acum am o armă cu adevărat sofisticată. Așadar, mii de oameni din întreaga lume o au și se joacă cu ea. Și dacă am dreptate, cea mai bună politică cibernetică pe care Statele Unite le-a dezvoltat vreodată, atunci a dat lumii gratuit. ”

Viziunea pe care Clarke o are este a unui coșmar tehnologic modern, alungând Statele Unite ca Dr. Frankenstein, al cărui geniu științific a creat milioane de monștri potențiali în întreaga lume. Dar Clarke este și mai preocupat de hackerii „oficiali”, precum cei despre care se crede că sunt angajați în China.

„Sunt pe cale să spun ceva ce cred oamenii că este o exagerare, dar cred că dovezile sunt destul de puternice”, îmi spune el. „Fiecare companie importantă din Statele Unite a fost deja penetrată de China.”

"Ce?"

„Guvernul britanic a spus [ceva similar] despre propria țară. “

Clarke susține, de exemplu, că producătorul F-35, bombardierul nostru de vânătoare de generație următoare, a fost pătruns și detalii F-35 furate. Și să nu-l pornească pe lanțul nostru de aprovizionare cu cipuri, routere și hardware pe care le importăm de la furnizori chinezi și alți furnizori străini și ce pot fi implantate în ele - „bombe logice”, trapways și „cai troieni”, toate gata de a fi activate. la comandă, așa că nu vom ști ce ne-a lovit. Sau ce ne lovește deja.

„Cea mai mare teamă a mea”, spune Clarke, este că, în loc să avem un eveniment cyber-Pearl Harbor, vom avea în schimb această moarte de o mie de reduceri. Acolo unde ne pierdem competitivitatea prin faptul că toate furturile noastre de cercetare și dezvoltare sunt furate de chinezi. Și niciodată nu vedem cu adevărat singurul eveniment care ne face să facem ceva în acest sens. Că este întotdeauna chiar sub pragul nostru de durere. Acea companie după companie din Statele Unite cheltuie milioane, sute de milioane, în unele cazuri miliarde de dolari în cercetare și dezvoltare, iar informațiile sunt gratuite în China .... După un timp nu poți concura. "

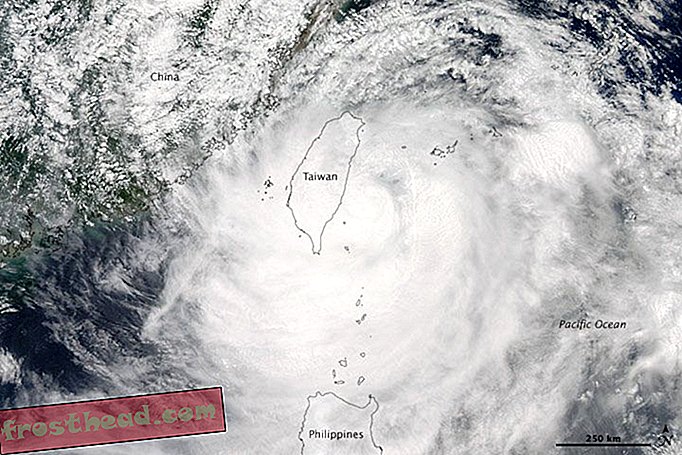

Dar preocupările lui Clarke depășesc costul proprietății intelectuale pierdute. El prevede pierderea puterii militare. Spuneți că a existat o altă confruntare, cum ar fi cea din 1996, când președintele Clinton a dus în fugă două flote de luptă ale transportatorului către Strâmtoarea Taiwanului pentru a avertiza China împotriva unei invazii a Taiwanului. Clarke, care spune că au existat jocuri de război cu privire la o confruntare atât de reînviată, consideră acum că am putea fi nevoiți să renunțăm la un astfel de rol de teamă că apărările grupului nostru de transportatori ar putea fi orbiți și paralizați de ciberația chineză. (El citează un joc de război recent publicat într-un influent jurnal de strategie militară, numit Orbis, intitulat „Cum SUA au pierdut războiul naval din 2015”).

Vorbind cu Clarke oferă o privire asupra noului joc de geopolitică, o nouă paradigmă periculoasă și înfricoșătoare. Odată cu apariția „malware-ului armat” precum Stuxnet, toate strategiile militare anterioare și multă diplomatică trebuie reconcepute în mod cuprinzător - iar timpul se termină.

Am părăsit biroul lui Clarke simțind că suntem într-un moment foarte asemănători cu vara anului 2001, când Clarke a făcut ultimul său avertisment. „Câțiva oameni mi-au etichetat o Cassandra”, spune Clarke. - Și m-am întors și am citit mitologia mea despre Cassandra. Și modul în care am citit mitologia, este destul de clar că Cassandra avea dreptate. ”

Nota editorilor, 23 martie 2012: Această poveste a fost modificată pentru a clarifica faptul că instalația Natanz a fost închisă doar temporar și că numele „Esther” a fost referit doar indirect în viermele Stuxnet.